El CNI inocula al Concello con la “vacuna microclaudia” para atajar el ciberataque

Los informáticos revisan todos los días las páginas TOR y no hay información de Cangas | La nómina de los trabajadores está lista ya desde las 14.15 horas del viernes

Un trabajador del Concello de Cangas ante un ordenador, esta semana. / Gonzalo Núñez

El ciberataque al Concello de Cangas protagonizado por Lockbit solo tuvo tiempo para encriptar los datos, pero no para robarlos, según se desprende de los primeros informes realizados por la empresa que desde hace seis años se encarga de los equipos informáticos del consistorio. El “virus” pudo ser aislado a tiempo y eso posibilitó salvaguardar la información que tienen los programas externos, de contabilidad, elaboración de nóminas y de gestión de tributos.

En estos momentos, los técnicos trabajan en tapar los agujeros donde era más vulnerable el Concello y ya en el nuevo dominio los accesos a los ordenadores son distintos. Para entrar en ellos es necesario una doble contraseña de seguridad. Así que desencriptar, aunque es una labor ardua, no es lo mismo que sufrir el robo de los datos. Se asegura que en el mercado ilegal del ciberespacio no hay datos de Cangas, que los informáticos entran todos los días en páginas TOR (web oscura) donde se ponen a la venta los datos. Lo que el ciberataque encriptó no es de mucho interés en el mercado, ya que pertenece a una administración municipal.

También se van a realizar copias de seguridad de todo fuera del edificio, para en el caso de otro ataque poder recuperar los datos más pronto. Porque a pesar de que se cierren todos los agujeros nadie asegura que no se pueda perpetrar otro ataque. Desde el Centro Criptológico Nacional, dependiente del Centro Nacional de Inteligencia (CNI) se facilitó al Concello de Cangas la denominada “vacuna microclaudia” que fue instalada ya en todos los ordenadores del Concello de Cangas. De momento, el teletrabajo se interrumpió, hasta que sea seguro. Por ahí se supone que entró el ciberataque, mediante una VPN.

El viernes, a las 14.15 horas, las empresa que elabora las nóminas consiguió tenerlas todas preparadas para que los trabajadores pudieran cobrar. Solo que fue tarde para que la entidad bancaria con la que trabaja el dinero pudiera ya operar.

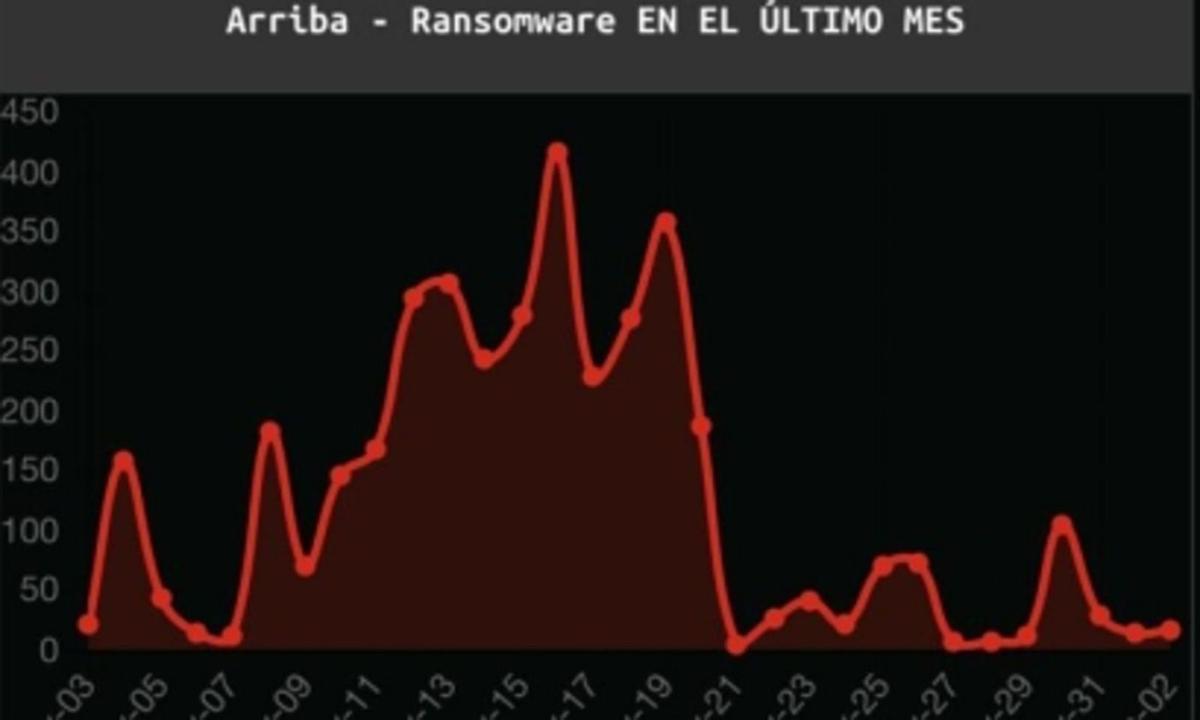

Pico de “ransonware” o secuestro de datos a mitad del pasado mes de mayo. / Fdv

El ciberataque al Concello se produjo el 19 de mayo a las 01:30 horas y se detectó en la Policía Local cuando los agentes solicitaban datos de un detenido y el ordenador tenía la pantalla negra y recibía mensajes. El ataque pretendía un rescate en bitcoins, pero ni el Conclelo ni ninguna administración pública está dispuesto a pagar. En la misma fecha que Cangas recibió el ataque hubo un pico a nivel mundial de “ransonware” o secuestro de datos, según recoge la compañía de seguridad informática Kaspersky.

El ataque al Concello da “prestigio” al “crácker” que lo hizo para Lockbit

Expertos en ciberseguridad aseguran que ataques como el sufrido por el Concello de Cangas se suelen producir por grupos antisistema que quieren dejar en evidencia la vulnerabilidad de una administración pública con la protección de datos de sus clientes o vecinos. En muchos casos hay un interés económico y en otros de prestigio del pirata informático. La repercusión que se le está dando al ciberataque de Cangas está ocasionando un “prestigio” al “cracker” –no “hacker”– que lo ha efectuado en nombre del grupo Lockbit. El “cracker”, explican, irrumpe en un sistema con un fin malicioso, para hacer daño.

Añaden que Lockbit no suele reivindicar los ataques porque no todos son organizados por la cúpula originaria, pero los que no guardan relación con su causa antisistema los revierten y desautorizan el uso del “malware” o código maligno, como sucedió en un hospital de Canadá. No se sabe bien con qué intención se ha ciberatacado a Cangas, aunque se entiende que el virus entró por la vulnerabilidad de la administración.

El Instituto Nacional de Ciberseguridad de España (INCIBE-CERT) gestionó en 2021 un total de 109.126 incidentes de seguridad, de los que los malware fueron los más frecuentes, como Emotet (permite la descarga de códigos dañinos y obtiene información de los navegadores de la víctima, como la bancaria); BestaFera (amenaza a usuarios de banca online o de criptodivisas); Flubot (envío de SMS con envío de paquete suplantando empresas); Anatsa (inyecta páginas superpuestas) o Hive (imposibilita la recuperación de datos).

- Empieza a aparecer el grueso de nidos primarios de velutina

- La Policía ya tiene su informe de competencias en vías locales y no podrá sancionar en Cabo Home

- La Policía actuará en las playas con un acuerdo con la Guardia Civil ante la imposibilidad de un convenio

- “Queremos recuperar la fama de la chuleta de Moaña”

- Costas autoriza 21 chiringuitos en playas de Cangas y el de Massó está en tierra de nadie

- Faro Lagoa recurre a la Valedora do Pobo para que le entreguen documentación sobre la ordenanza de zonas peatonales

- Las Xornadas de Exaltación do Polbo homenajean a Luís Davila y repartirán 600 kilos de pulpo

- El edificio de viviendas en As Barxas inicia las obras y el de Porta do Sol choca con Costas